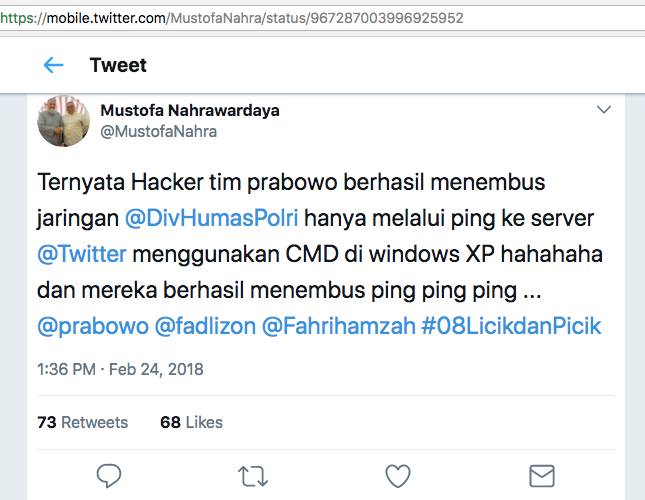

SUMBER

https://goo.gl/kEx9wC, sudah dibagikan 73 kali ketika tangkapan layar dibuat.

NARASI

“Ternyata Hacker tim prabowo berhasil menembus jaringan @DivHumasPolri hanya melalui ping ke server @Twitter menggunakan CMD di windows XP hahahaha dan mereka berhasil menembus ping ping ping … @prabowo @fadlizon @Fahrihamzah #08LicikdanPicik”

PENJELASAN

Pertama, utilitas “Ping” adalah untuk keperluan testing konektivitas jaringan: “Ping (sering disebut sebagai singkatan dari Packet Internet Gopher) adalah sebuah program utilitas yang dapat digunakan untuk memeriksa Induktivitas jaringan berbasis teknologi Transmission Control Protocol/Internet Protocol (TCP/IP). Dengan menggunakan utilitas ini, dapat diuji apakah sebuah komputer terhubung dengan komputer lainnya. Hal ini dilakukan dengan mengirim sebuah paket kepada alamat IP yang hendak diujicoba konektivitasnya dan menunggu respon darinya.”

.

Kedua, kalaupun digunakan untuk menyerang tujuannya adalah untuk menjatuhkan agar sistem tersebut tidak bisa diakses: “Banjir ping adalah serangan denial-of-service dimana penyerang mencoba untuk mengalahkan perangkat yang ditargetkan dengan paket permintaan echo ICMP, yang menyebabkan target menjadi tidak dapat diakses oleh lalu lintas normal. Ketika lalu lintas serangan berasal dari beberapa perangkat, serangan tersebut menjadi DDoS atau serangan denial-of-service terdistribusi. (Google Translate), bukan untuk meretas proses autentikasi (login) ke akun.

REFERENSI

(1) https://goo.gl/9TXyRN, “Humas Mabes Polri Pastikan Akun Twitter-nya Diretas

Natalia Santi, CNN Indonesia | Sabtu, 24/02/2018 11:54 WIB

Ilustrasi. (AFP PHOTO / LOIC VENANCE)

Jakarta, CNN Indonesia — Divisi Humas Kepolisian RI memastikan akun Twitter-nya telah diretas pada Jumat (23/2).

Sekitar pukul 16:55, akun Twitter- resmi Divisi Humas Polri @DivHumasPolri menyatakan akunnya telah dibajak beberapa menit sebelumnya.

“Setelah kami melakukan pengecekan mendalam, terdapat aktivitas ilegal yang dilakukan pada akun resmi kami,” tulis @DivHumasPolri.

Lebih lanjut Polri menyatakan akan menelusuri pihak yang bertanggung jawab terhadap cuitan tersebut.

Polri memastikan bahwa setiap tweet atau posting-an resmi dari institusinya mendapat tanda resmi Divisi Humas Polri.

“Informasi resmi dari kami hanya dipublikasi melalui website resmi Polri,” kata Divisi Humas Polri melalui akun resminya, sambil menautkan tribratanews.polri.go.id, situs resmi Polri.

Pengumuman tersebut mendapat sambutan dari netizen. Sejumlah warganet mengaku sudah curiga akan postingan tersebut sejak kemarin.

Pernyataan @DivHumasPolri itu menanggapi kegelisahan netizen yang melihat akun yang disebut palsu itu me-retweet berita tentang hasil survei Alvara terkait perhelatan pilpres mendatang.

Divisi Humas Polri memastikan bahwa pihak-pihak yang bertanggung jawab terhadap aktivitas ilegal di akun resminya akan ditindaklanjuti ke Direktorat Tindak Pidana Kejahatan Siber (Dit Tipidsiber) Bareskrim Polri. (nat)”.

.

(2) https://goo.gl/LRBPEk, “Ping

Dari Wikipedia bahasa Indonesia, ensiklopedia bebas

Untuk kegunaan lain dari Ping, lihat Ping (disambiguasi).

Ping (sering disebut sebagai singkatan dari Packet Internet Gopher) adalah sebuah program utilitas yang dapat digunakan untuk memeriksa Induktivitas jaringan berbasis teknologi Transmission Control Protocol/Internet Protocol (TCP/IP). Dengan menggunakan utilitas ini, dapat diuji apakah sebuah komputer terhubung dengan komputer lainnya. Hal ini dilakukan dengan mengirim sebuah paket kepada alamat IP yang hendak diujicoba konektivitasnya dan menunggu respon darinya.

Sejarah

Ping drop. Request Time Out (RTO).

Mike Muuss menulis program ini pada bulan Desember 1983, sebagai sarana untuk mencari sumber masalah dalam jaringan. Menurutnya, nama “ping” berasal dari suara echo (sonar) sebuah kapal selam yang bilamana sang operator mengirimkan pulsa-pulsa suara ke arah sebuah sasaran maka suara tersebut akan memantul dan diterima kembali ketika telah mengenai sasaran dalam jangka waktu tertentu.

Contoh

Utilitas ping akan menunjukkan hasil yang positif jika dua atau buah komputer saling terhubung di dalam sebuah jaringan. Hasil berupa statistik keadaan koneksi kemudian ditampilkan di bagian akhir. Kualitas koneksi dapat dilihat dari besarnya waktu pergi-pulang (roundtrip) dan besarnya jumlah paket yang hilang (packet loss). Semakin kecil kedua angka tersebut, semakin bagus kualitas koneksinya.

Contoh Ping pada Linux terhadap www.google.com:

$ ping www.google.com

PING www.google.com (64.233.183.103) 56(84) bytes of data.

64 bytes from 64.233.183.103: icmp_seq=1 ttl=246 time=22.2 ms

64 bytes from 64.233.183.103: icmp_seq=2 ttl=245 time=25.3 ms

64 bytes from 64.233.183.103: icmp_seq=3 ttl=245 time=22.7 ms

64 bytes from 64.233.183.103: icmp_seq=4 ttl=246 time=25.6 ms

64 bytes from 64.233.183.103: icmp_seq=5 ttl=246 time=25.3 ms

64 bytes from 64.233.183.103: icmp_seq=6 ttl=245 time=25.4 ms

64 bytes from 64.233.183.103: icmp_seq=7 ttl=245 time=25.4 ms

64 bytes from 64.233.183.103: icmp_seq=8 ttl=245 time=21.8 ms

64 bytes from 64.233.183.103: icmp_seq=9 ttl=245 time=25.7 ms

64 bytes from 64.233.183.103: icmp_seq=10 ttl=246 time=21.9 ms

— www.l.google.com ping statistics —

10 packets transmitted, 10 received, 0% packet loss, time 9008ms

rtt min/avg/max/mdev = 21.896/24.187/25.718/1.619 ms

Contoh Ping pada Microsoft Windows XP terhadap www.google.com:

C:\>ping www.google.com

Pinging www.google.com [64.233.183.103] with 32 bytes of data:

Reply from 64.233.183.103: bytes=32 time=25ms TTL=245

Reply from 64.233.183.103: bytes=32 time=22ms TTL=245

Reply from 64.233.183.103: bytes=32 time=25ms TTL=246

Reply from 64.233.183.103: bytes=32 time=22ms TTL=246

Ping statistics for 64.233.183.103:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 22ms, Maximum = 25ms, Average = 23ms

Lihat pula

ICMP

Ping of death

Traceroute

Serangan Smurf

Latency Fix Tool

Leatrix Latency Fix, software yang membantu meminimalkan ping atau latency / Lag pada game online dengan cara meningkatkan frekuensi TCP yang dikirim ke Game Server.

Pranala luar

(Inggris) Sejarah PING Program oleh Mike Muuss

(Inggris) Ping dari Linux Journal Magazine

(Inggris) ICMP (Ping) Sequence Diagram (PDF) — Sequence diagram describes ping, trace route and other ICMP operations

(Inggris) ping.eu”.

.

(3) https://goo.gl/wgGceN, “Ping (ICMP) Banjir DDoS Attack

Serangan DDoS yang menguasai target dengan permintaan ICMP.

Apa itu serangan banjir Ping (ICMP)?

Banjir ping adalah serangan denial-of-service dimana penyerang mencoba untuk mengalahkan perangkat yang ditargetkan dengan paket permintaan echo ICMP, yang menyebabkan target menjadi tidak dapat diakses oleh lalu lintas normal. Ketika lalu lintas serangan berasal dari beberapa perangkat, serangan tersebut menjadi DDoS atau serangan denial-of-service terdistribusi.

Bagaimana cara kerja serangan Ping flood?

The Internet Control Message Protocol (ICMP) , yang digunakan dalam serangan Ping Banjir, adalah sebuah protokol lapisan Internet yang digunakan oleh perangkat jaringan untuk berkomunikasi. Alat diagnostik jaringan traceroute dan ping keduanya beroperasi menggunakan ICMP. Umumnya, pesan gema ICMP echo-request dan echo-reply digunakan untuk melakukan ping ke perangkat jaringan untuk tujuan mendiagnosis kesehatan dan konektivitas perangkat dan koneksi antara pengirim dan perangkat.

Permintaan ICMP memerlukan beberapa sumber daya server untuk memproses setiap permintaan dan untuk mengirim tanggapan. Permintaan juga membutuhkan bandwidth pada kedua pesan masuk (echo-request) dan respon keluar (echo-reply). Serangan Ping Flood bertujuan untuk mengalahkan kemampuan perangkat yang ditargetkan untuk merespons tingginya permintaan dan / atau kelebihan koneksi jaringan dengan lalu lintas palsu. Dengan memiliki banyak perangkat di botnet menargetkan komponen properti atau infrastruktur Internet yang sama dengan permintaan ICMP, lalu lintas serangan meningkat secara substansial, berpotensi mengakibatkan terganggunya aktivitas jaringan normal. Secara historis, penyerang sering menipu dalam alamat IP palsuuntuk menutupi perangkat pengirim. Dengan serangan botnet modern, pelaku jahat jarang melihat kebutuhan untuk menutupi IP bot, dan alih-alih mengandalkan jaringan besar bots yang tidak tembus pandang untuk memenuhi target kapasitas.

Bentuk DDoS dari Ping (ICMP) Banjir dapat dipecah menjadi 2 langkah pengulangan:

Penyerang mengirimkan banyak paket permintaan echo ICMP ke server yang ditargetkan menggunakan beberapa perangkat.

Server yang ditargetkan kemudian mengirimkan paket echo reply ICMP ke setiap alamat IP perangkat yang meminta sebagai tanggapan.

Ping ICMP DDoS Attack Diagram

Efek merusak dari Ping Flood berbanding lurus dengan jumlah permintaan yang diajukan ke server yang ditargetkan. Tidak seperti serangan DDoS berbasis refleksi seperti amplifikasi NTP dan amplifikasi DNS , lalu lintas serangan Ping Flood simetris; jumlah bandwidth yang diterima perangkat yang ditargetkan hanyalah jumlah total lalu lintas yang dikirim dari masing-masing bot.

Bagaimana serangan banjir Ping dikurangi?

Menonaktifkan banjir ping paling mudah dilakukan dengan menonaktifkan fungsionalitas ICMP dari router, komputer, atau perangkat yang ditargetkan. Administrator jaringan dapat mengakses antarmuka administratif perangkat dan menonaktifkan kemampuannya untuk mengirim dan menerima permintaan menggunakan ICMP, yang secara efektif menghilangkan pemrosesan permintaan dan Echo Reply. Konsekuensi dari hal ini adalah bahwa semua aktivitas jaringan yang melibatkan ICMP dinonaktifkan, membuat perangkat tidak merespons permintaan ping, permintaan traceroute, dan aktivitas jaringan lainnya.

Bagaimana Cloudflare mengurangi serangan Ping Flood?

Cloudflare mengurangi jenis serangan ini sebagian dengan berdiri di antara server asal yang ditargetkan dan banjir Ping. Ketika setiap permintaan ping dilakukan, Cloudflare menangani pemrosesan dan proses respon dari permintaan echo echo dan balas pada tepi jaringan kami. Strategi ini mengambil biaya sumber daya dari bandwidth dan kekuatan pemrosesan dari server yang ditargetkan dan menempatkannya di jaringan Anycast Cloudflare . Pelajari lebih lanjut tentang Perlindungan DDoS Cloudflare .” (Google Translate).

.

(4) https://goo.gl/Kn9b7k, “Selasa 29 Agustus 2017, 12:43 WIB

Penjelasan Mustofa Asli soal Akun @MustofaNahra dan Saracen

Niken Purnamasari – detikNews

Foto: WhatsApp Mustafa Nahra

Jakarta – Akun Twitter @MustofaNahra menjadi sorotan karena banyak cuitan yang berhubungan tentang Saracen. Ditengarai pemilik akun tahu banyak soal Saracen, bahkan bergabung dengan kelompok itu.

Saat dimintai konfirmasi detikcom, Mustofa Nahrawardaya membantah cuitan terkait Saracen itu ditulis oleh dirinya. Akun @MustofaNahra itu dulu memang miliknya, tapi kemudian dicuri.

Mustofa mengatakan akun e-mail yang digunakan untuk verifikasi sejumlah akun di media sosial telah dicuri. Kemudian dia membuat akun baru, yakni @NetizenTofa di Twitter.

“Termasuk akun @MustofaNahra, dan juga akun FB, IG, dan lain-lain, termasuk Apple ID. Pas kecurian, HP saya dalam kondisi nonaktif, saya tidak tahu penyebabnya. Sehingga sehari kemudian, saya pakai akun baru cadangan: @NetizenTofa. Saya sudah umumkan hilangnya akun tersebut, sejak awal 2017 menggunakan akun NetizenTofa maupun akun milik follower saya,” kata Mustofa dalam pesan kepada detikcom, Selasa (29/8/2017).

Mustofa mengatakan pihak yang mencuri akun e-mail-nya itu juga turut mengunggah identitas miliknya yang lain, seperti KTP hingga kartu keluarga (KK).

“FB, IG, maupun Twitter sepertinya pencurinya pihak yang sama indikasinya. Kemarin, akun @MustofaNahra membongkar ID card saya sendiri. Di mana ID card saya memang saya simpan di e-mail. KTP dan KK yang di-posting akun curian tersebut sudah expired, kedaluwarsa,” jelasnya.

Mustofa juga membantah dirinya terlibat dengan Saracen karena ramainya tweet @MustofaNahra tentang kelompok tersebut.

“Nggak tahu sama sekali. Tapi akun @MustofaNahra menggiring opini seolah saya orang Saracen,” katanya.

Atas penyalahgunaan akun Twitter oleh orang lain itu, Mustofa mengatakan belum melapor ke polisi. Dia khawatir data dirinya akan kembali tersebar.

“Saya belum lapor. Kenapa, karena saya tidak mau jadi korban penyalahgunaan data-data. Kalau saya lapor, pasti semua perangkat saya diperiksa. Dibongkar petugas. Dipinjam. Siapa yang menjamin data-data lain di perangkat saya tidak disalahgunakan? Siapa jamin hanya data terkait yang dibaca?” ujarnya.

(nkn/tor)”.

EDIT

Mempertimbangkan komentar anggota di https://goo.gl/zVc3hF dan https://goo.gl/KwzY48, informasi mengenai akun sumber post ini saya sertakan di poin (4) bagian REFERENSI.

Sumber: https://web.facebook.com/groups/fafhh/permalink/604769236522282/